Dieser Artikel ist eine Übersetzung eines englischsprachigen Artikels aus dem Blog von Talos Intelligence

- Cisco Talos beobachtete in der zweiten Hälfte des Jahres 2024 einen Anstieg der Zahl der E-Mail-Bedrohungen, die verstecktes Text-Salting (auch als „Poisoning“ bekannt) nutzen.

- Hidden Text Salting ist eine einfache, aber effektive Technik zur Umgehung von E-Mail-Parsern, zur Verwirrung von Spam-Filtern und zur Umgehung von Erkennungsprogrammen, die auf Schlüsselwörter angewiesen sind. Die Idee besteht darin, einige Zeichen in den HTML-Quelltext einer E-Mail einzufügen, die visuell nicht erkennbar sind.

- Talos hat beobachtet, dass diese Technik zu verschiedenen Zwecken eingesetzt wird, u. a. zur Umgehung der Markennamenextraktion durch E-Mail-Parser, zur Verwirrung von Spracherkennungsverfahren und zur Umgehung von Spam-Filtern und Erkennungsprogrammen beim HTML-Schmuggel.

Einführung in Hidden Text Salting

Hidden Text Salting (oder „Poisoning“) ist eine effektive Technik, die von Bedrohungsakteuren eingesetzt wird, um E-Mails so zu gestalten, dass sie Parser umgehen, Spam-Filter verwirren und Erkennungssysteme, die auf Schlüsselwörter angewiesen sind, umgehen können. Bei diesem Ansatz werden Funktionen der Hypertext Markup Language (HTML) und Cascading Style Sheets (CSS) verwendet, um Kommentare und irrelevante Inhalte einzufügen, die für das Opfer nicht sichtbar sind, wenn die E-Mail in einem E-Mail-Client angezeigt wird, aber die Wirksamkeit von Parsern und Erkennungsprogrammen beeinträchtigen können.

Aufgrund der Einfachheit von Hidden Text Salting und der Vielzahl von Möglichkeiten, wie Bedrohungsakteure Kauderwelsch in E-Mails einfügen können, kann dieser Ansatz E-Mail-Parser, Spam-Filter und Erkennungssysteme vor erhebliche Herausforderungen stellen.

Technische Erklärung

Talos hat beobachtet, dass verstecktes Text-Salting zu verschiedenen Zwecken eingesetzt wird, beispielsweise um die Extraktion von Markennamen durch E-Mail-Parser zu umgehen. Nachfolgend finden Sie ein Beispiel für eine Phishing-E-Mail, die sich als die Marke Wells Fargo ausgibt.

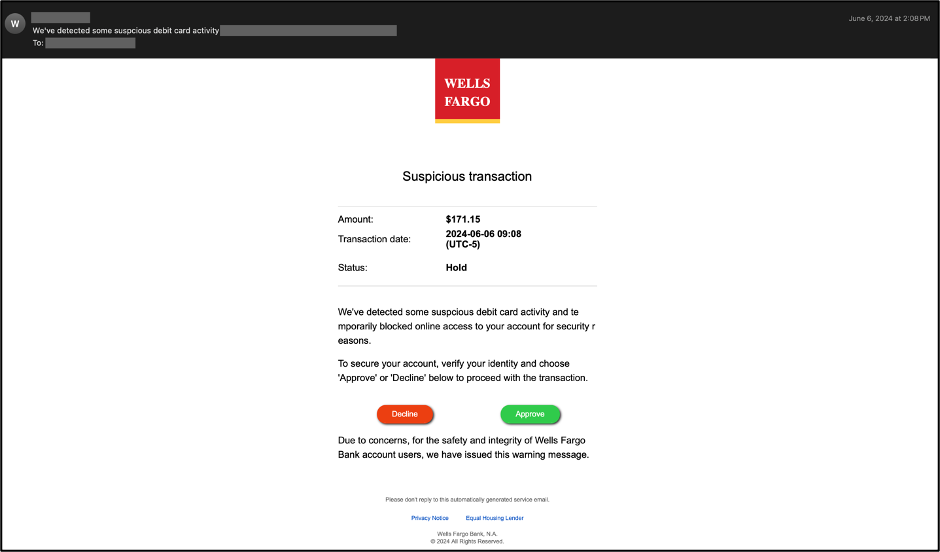

Abb. 1: Eine Phishing-E-Mail, die sich als die Marke Wells Fargo ausgibt

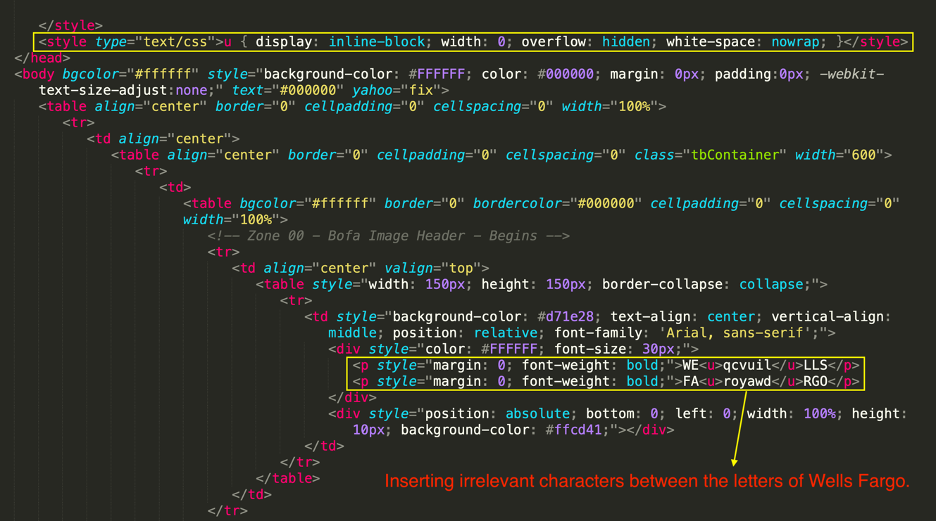

Der HTML-Quelltext der obigen E-Mail ist unten abgebildet. Der <style>-Tag wird verwendet, um Stilinformationen für eine E-Mail über CSS zu definieren. Innerhalb des <style>-Elements kann man angeben, wie HTML-Elemente in einem Browser oder E-Mail-Client dargestellt werden sollen. Das <style>-Element muss innerhalb des

-Abschnitts des Dokuments eingefügt werden. In diesem Beispiel haben die Threat-Akteure die Eigenschaft display auf inline-block gesetzt. Wenn inline-block anstelle von inline verwendet wird, kann man eine Breite und Höhe für das Element festlegen. In diesem Fall ist die Breite des Blocks auf Null gesetzt. Außerdem ist die Eigenschaft overflow auf „hidden“ gesetzt, was dazu führt, dass der Inhalt außerhalb des Elementrahmens dem Opfer nicht angezeigt wird, wenn die E-Mail im E-Mail-Client dargestellt wird.

Abb. 2: Der HTML-Quellcode der obigen Phishing-E-Mail zeigt, wie die Eigenschaft „width“ in CSS verwendet wird, um die irrelevanten Zeichen zwischen den Buchstaben der Marke Wells Fargo zu verbergen.

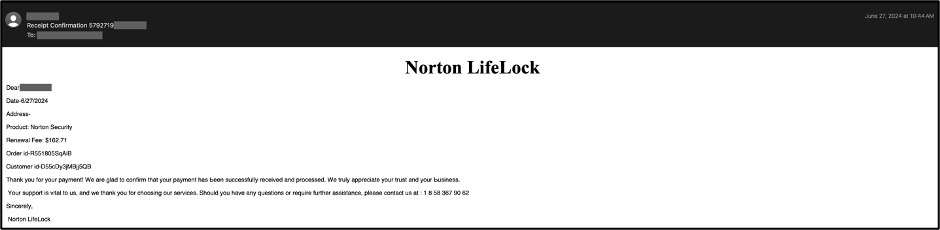

Als zweites Beispiel zeigt die folgende E-Mail eine Phishing-E-Mail, die an einen anderen Kunden gesendet wurde und sich als die Norton LifeLock-Marke ausgibt.

Abb. 3: A phishing email impersonating the Norton LifeLock brand

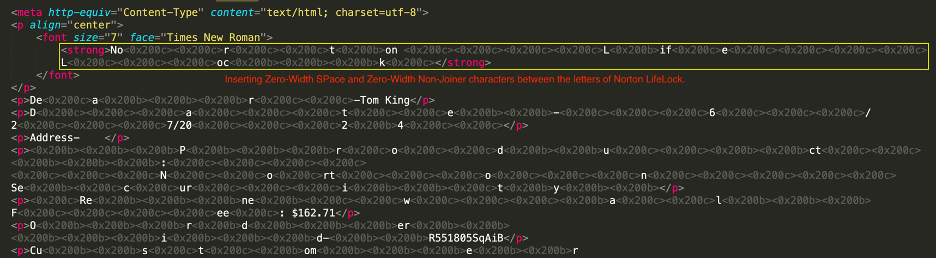

In diesem Fall haben Bedrohungsakteure Zero-Width SPace (ZWSP) und Zero-Width Non-Joiner (ZWNJ) Zeichen zwischen die Buchstaben von Norton LifeLock eingefügt, um die Erkennung zu umgehen. Obwohl diese Zeichen für das bloße Auge nicht sichtbar sind, werden sie von den meisten E-Mail-Parsern als Zeichen oder Zeichenketten betrachtet. Daher kann man sie als unsichtbare Zeichen betrachten.

Abb. 4: Der HTML-Quellcode der obigen Phishing-E-Mail mit den Zeichen Zero-Width SPace (ZWSP) und Zero-Width Non-Joiner (ZWNJ), die zwischen den Buchstaben der Norton LifeLock-Marke eingefügt wurden.

Hidden text salting has also been used to confuse language detection procedures, thus evading possible spam filters that rely on such procedures. The example below shows a phishing email that impersonates the Harbor Freight brand. As it is visually obvious, the language of this email is English.

Abb.5 : Eine Phishing-E-Mail, die sich als die Marke Harbor Freight ausgibt.

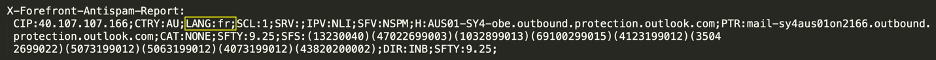

Ein genauerer Blick auf die Kopfzeilen der E-Mail zeigt jedoch, dass die Sprache dieser E-Mail als Französisch identifiziert wurde, da sie im LANG-Feld des X-Forefront-Antispam-Report-Antispam-Headers von Microsoft gespeichert ist. Das LANG-Feld gibt die Sprache an, in der die Nachricht verfasst wurde, und der X-Forefront-Antispam-Report-Header enthält Informationen über die Nachricht und ihre Verarbeitung. Dieser Header wird von Exchange Online Protection (EOP), dem Cloud-basierten Filterdienst von Microsoft, zu jeder Nachricht hinzugefügt.

Abb. 6: Ein Ausschnitt aus der Kopfzeile der obigen E-Mail zeigt, dass der Cloud-basierte Filterdienst von Microsoft (EOP) Französisch als Sprache dieser E-Mail identifiziert hat.

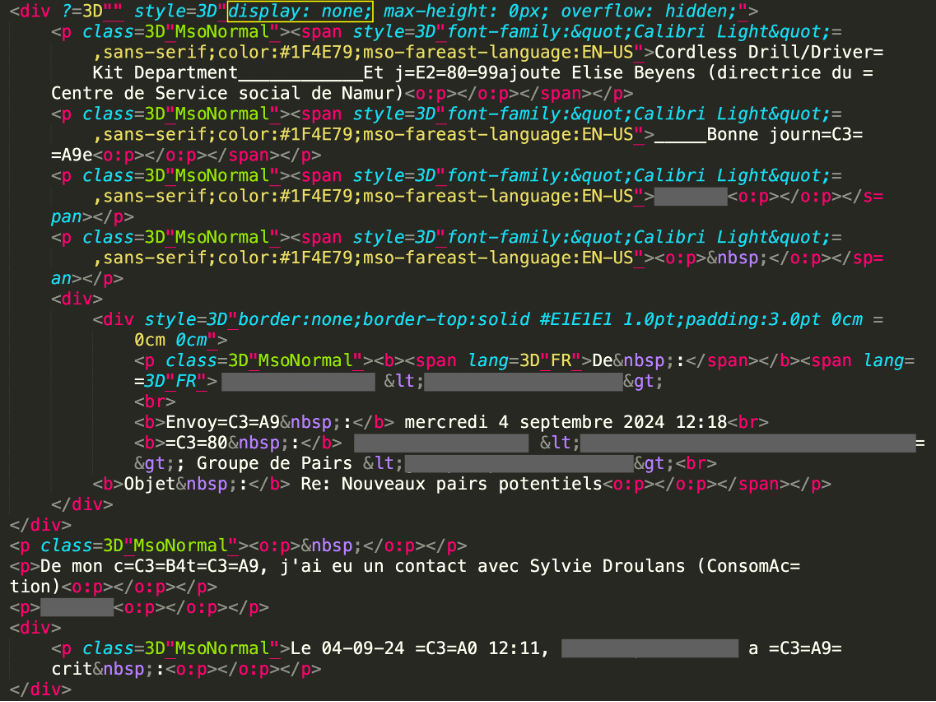

Bei der Untersuchung des HTML-Quelltextes dieser E-Mail werden mehrere französische Wörter und Sätze gefunden, die visuell verborgen sind. In diesem Fall haben die Bedrohungsakteure die Display-Eigenschaft des div-Elements verwendet, um die französischen Wörter zu verbergen und so das Spracherkennungsmodul von Microsoft zu verwirren.

Abb.7: Der HTML-Quellcode der obigen Phishing-E-Mail, mit französischen Zeichen, die mit der Eigenschaft display ausgeblendet werden.

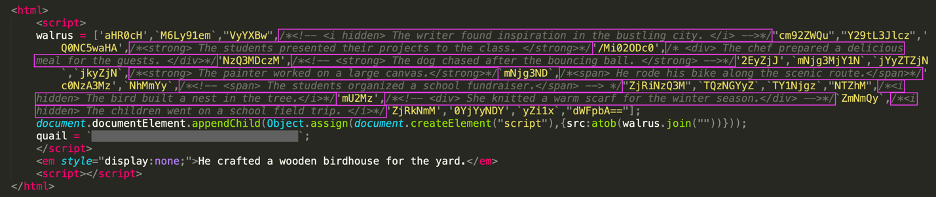

Ein weiterer Fall, in dem verstecktes Text-Salting verwendet wurde, ist der HTML-Schmuggel, um Erkennungsmaschinen zu umgehen (siehe das folgende Beispiel)

Abb.8: Eine Spear-Phishing-E-Mail mit einem HTML-Anhang.

Nachfolgend ist ein Ausschnitt des HTML-Anhangs aus der oben genannten E-Mail zu sehen. Die Bedrohungsakteure haben mehrere irrelevante Kommentare zwischen die Base64-kodierten Zeichen eingefügt, um zu verhindern, dass Parser für Dateianhänge diese Zeichenfolgen problemlos zusammensetzen und dekodieren können.

Abb. 9: Der HTML-Quellcode der obigen Phishing-E-Mail, mit irrelevanten Kommentaren, die zwischen den base64-kodierten Zeichen eingefügt wurden.

Entschärfung

Die oben genannten Fälle sind nur einige Beispiele, die zeigen, wie einfach und effektiv sich diese Technik der Erkennung entzieht. Die Erkennung von E-Mail-Inhalten, die durch diese Technik verborgen werden, mit der der HTML-Quelltext einer E-Mail vergiftet wird, ist wichtig, da die Identifizierung von E-Mail-Bedrohungen, die sich diese Methode zunutze machen, eine große Herausforderung darstellt. Im Folgenden werden einige Strategien zur Eindämmung und Erkennung erörtert, die bei dieser Aufgabe hilfreich sein könnten.

Erweiterte Filtertechniken: Eine Strategie zur Schadensbegrenzung besteht in der Erforschung und Entwicklung fortschrittlicher Filtertechniken, die verstecktes Text-Salting und die Verschleierung von Inhalten effektiver erkennen können. Beispielsweise könnten Filtersysteme so entwickelt werden, dass sie die fragwürdige Verwendung von CSS-Eigenschaften wie Sichtbarkeit (z. B. „visibility: hidden“) und Anzeige (z. B. „display: none“) erkennen, die häufig zur Verschleierung von Text verwendet werden. Diese Systeme könnten auch die Struktur des HTML-Quelltextes von E-Mails untersuchen, um die übermäßige Verwendung von Inline-Styles oder eine ungewöhnliche Verschachtelung von Elementen zu finden, die auf den Versuch hindeuten könnten, Inhalte zu verbergen.

Verlassen auf visuelle Merkmale: Obwohl verbesserte Filtersysteme bei der Erkennung von verstecktem Text-Salting und E-Mail-Bedrohungen, die sich dieser Technik bedienen, um einer Entdeckung zu entgehen, sehr nützlich sein können, können Bedrohungsakteure schnell neue Techniken entwickeln. Daher könnte es hilfreich sein, sich auf einige Merkmale zusätzlich zum Textbereich zu stützen, z. B. auf die visuellen Merkmale von E-Mails.

Schutz

Der Schutz vor diesen raffinierten und hinterhältigen Bedrohungen erfordert eine umfassende E-Mail-Sicherheitslösung, die KI-gestützte Erkennungsfunktionen nutzt. Secure Email Threat Defense nutzt einzigartige Modelle für tiefes und maschinelles Lernen, einschließlich Natural Language Processing, in seinen fortschrittlichen Bedrohungserkennungssystemen, die mehrere Engines nutzen. Diese werten gleichzeitig verschiedene Teile einer eingehenden E-Mail aus, um bekannte, neue und gezielte Bedrohungen zu erkennen. Diese differenzierte KI-Technologie extrahiert und analysiert auch den Inhalt von reinen Bild-E-Mails, die darauf abzielen, textbasierte Erkennungen zu umgehen.

Secure Email Threat Defense identifiziert bösartige Techniken, die bei Angriffen auf Ihr Unternehmen verwendet werden, leitet einen beispiellosen Kontext für spezifische Geschäftsrisiken ab, stellt durchsuchbare Bedrohungsdaten bereit und kategorisiert Bedrohungen, um zu verstehen, welche Bereiche Ihres Unternehmens am anfälligsten für Angriffe sind.

Schützen Sie Ihre Umgebung vor fortschrittlichen Bedrohungen. Melden Sie sich noch heute für eine kostenlose Testversion von Email Threat Defense an.

Links:

Original-Artikel im Cisco Intelligence Blog (Englisch)

Free Trial of Cisco Secure Email Threat Defense